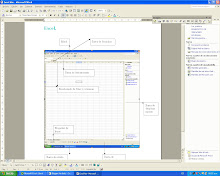

Mantenimiento logico de una P.C.

1.- Respaldar todos los programas y la informacion.

2.- Insertamos el disco BOOT.

3.- Reiniciamos la computadora.

4.-Booteamos al oprimir cualquier tecla.

-Para instalar WINDOS XP, ahora presione la tecla entrar.

-Para recuperar una instalacion de WINDOWS XP usando consola de recuperacion, presione la tecla R.

- Para salir del programa sin instalar WINDOWS XP, presione F3.

5.- Presionamos Enter.

6.- Presionar F8 para aceptar.

7.-Despues la tecla ESC.

8.- Presione D si deseas eliminar partición.

9.- Para eliminar particion presione L.

- Formatear la particion.

30 sept 2007

Practica #19 mantenimiento logico de una pc.

Publicado por

kimberly

en

11:31

0

comentarios

![]()

29 sept 2007

practica#18 teclas de acceso rapido

Alt+F1 Abre el menú Principal

Alt+F2 Muestra el cuadro de diálogo “Ejecutar Programa”

Impr Pant Toma una instantánea de la pantalla al completo

Alt+Impr Pant Toma una instantánea de la ventana que se encuentra enfocada.

Ctrl+Alt+cursor derecha Cambia al área de trabajo a la derecha de la actual

Ctrl+Alt+cursor izquierda Cambia al área de trabajo a la izquierda de la actual

Ctrl+Alt+cursor arriba Cambia al área de trabajo por encima de la actual

Ctrl+Alt+cursor abajo Cambia al área de trabajo por debajo de la actual

Ctrl+Alt+d Minimiza las ventanas, y centra el foco en el fondo de escritorio

F1 Lanza la ayuda en línea de GNOME

Publicado por

kimberly

en

10:51

0

comentarios

![]()

28 sept 2007

practica #17

PASOS PARA ENCRIPTAR:

1)clic en inicio y clic en MI PC

2)clic en la unidad de disco duro Rosarito.

3)clic izquiero y elegir nueva carpeta .

4)pegar los archivos que necesite.

5)clic izquierdo y elegir el WIN ZIP y la opcion add to zip

6)en la parte de arriba aparesera una barra y elegir incriptarsaldrá un cuadro para poner una contraseña, ponerla y dar clic en ok.

Publicado por

kimberly

en

13:10

0

comentarios

![]()

27 sept 2007

practica#16. Encriptamiento de datos

El encriptamiento es el proceso de convertir un texto a un texto encriptado generalmente envuelve un conjunto de transformaciones que usa un conjunto de algoritmos y un conjunto de parámetros de entrada.

2) tipos de encriptamiento:

*EL CIFRADO CESAR

En el cifrado Cesar una letra es transformada a la tercera letra que sigue en la secuencia del alfabeto. Este tipo de encriptamiento es muy fácil de detectar.

E : M -------> (M + 3) donde 0 <= M <=25

En el cifrado de sustitución simple, cualquier sustitución de letras puede ser mapeada por otras letras. En este algoritmo la correlación posicional del cifrado César se elimina. En este algoritmo tenemos (si el alfabeto tiene 26 letras) que cada permutación de letras es una llave y tenemos 26! Llaves, haciendo que para un criptoanalista sea muy tardada y exhaustiva.

sin embargo este método conserva la distribución de frecuencias de letras del alfabeto porque la misma sustitución es realizada para todas las veces que ocurre una letra.

*CIFRADO POLIALFABETICO

Este método usa una periódica secuencia de n sustituciones de cifrados alfabéticos. Esto es, el sistema cambia de acuerdo a n sustituciones de cifrados alfabéticos periódicamente.

Una versión popular de cifrado polialfabético es el cifrado vigenere, el cual emplea una secuencia periódica del cifrado César con diferentes llaves por ejemplo, si la secuencia periódica de enteros es 11, 19, 4, 22, 9, 25 entonces al encriptar se utilizan estos números.

*CRIPTOGRAFÍA MODERNA

Debido al extenso uso de las computadoras en el proceso, almacenamiento y transmisión de información, los sistemas criptográficos modernos son utilizados para cifrar información que está en forma binaria. Los textos cifrados y sin cifrar están en forma binaria.

En la criptografía moderna fundamentalmente en las técnicas encriptamiento y desencriptamiento son generalmente del conocimiento público. Sin embargo los valores de las llaves para desencriptar se mantienen en secreto. Los esquemas modernos de criptografía están basados en el principio de la búsqueda exhaustiva, aunque el procedimiento para desencriptar la llave sea conocido, el procedimiento es computacional mente es muy extenso y esto hace prohibitivo el buscar la clave.

*CRIPTOGRAFIA DE LLAVE PRIVADA : ENCRIPTAMIENTO DE DATOS ESTANDAR

En el encriptamiento de llave privada, el DATA ENCRYPTION STANDARD (DES), desarrollado por IBM, ha sido el estándar oficial para el gobierno de E.U.

*CRIPTOGRAFIA DE LLAVE PUBLICA

La criptografía de llave privada ( llamada técnicas de criptografía convencional ) requiere la distribución de llaves secretas a través de una red de comunicación insegura antes de que aseguremos la comunicación con ese lugar. Este es llamado problema de distribución de llaves. Este es un problema elástico : una pequeña comunicación secreta ( a través de red de comunicación insegura ) es requerida antes de cualquier comunicación secreta en la red que quiere conectarse.

La Criptografía de llave pública soluciona este problema anunciando el procedimiento de encripción E ( asociado con la llave ) al público. Sin embargo el procedimiento de desencriptar D ( asociado con la llave ) se mantiene en secreto. La clave de la criptografía pública es que es muy difícil derivar el procedimiento para desencriptar conociendo el procedimiento de encriptamiento.

*MULTIPLE ENCRIPTAMIENTO

El nivel de seguridad provisto por DES ha sido fuertemente debatido. Ha sido argumentado que una llave de 56 bits usado en el DES será muy pequeña para escapar a la detección en una búsqueda exhaustiva utilizando computadoras muy rápidas y aparte la tecnología proveerá mecanismos en un futuro próximo.

Sin embargo el nivel de seguridad del DES ha sido incrementado por la realización de múltiple encriptamiento usando llaves independientes. Por ejemplo si un texto es encriptado doblemente, encriptando primero con una llave de 56 bits y después encriptándolo de nuevo con otra llave independiente de 56 bits, una búsqueda exhaustiva sobre 2112 llaves debe ser realizada para romper el cifrado.

3) uso:

El encriptamiento es usado para asegurar la seguridad en los sistemas distribuidos. El esquema más apropiado es que cuando 2 entidades se quieren comunicar establecen una clave de comunicación para ayudar a una autentificación del servidor. Esto es importante para notar que la clave de conversación es determinada para la autentificación del servidor, pero nunca es enviada en modo texto de una a otra entidad.Un texto es un mensaje entendible que será convertido a un formato no intelegible. Un ciphertext es un mensaje que fue encriptado.

4) Clasificacion de sistemas de encriptamiento:

** Sistemas criptograficos.

**Sistemas convencionales.

**Sistemas modernos.

**Sistemas de llave privada.

**Sistemas de llave publica.

Los sistemas convencionales fueron primero, para cifrar un texto escrito en un lenguaje. El principio básico de estos sistemas es el mapeo de una letra del alfabeto de un lenguaje a otra letra en el alfabeto derivada de un procedimiento de mapeo. El cruce de estos sistemas es el secreto de los procedimientos de mapeo, el cual puede ser visto como una llave.

Los sistemas modernos se utilizaron primero para cifrar información que estaba en forma binaria. Estos sistemas siguieron el principio de del diseño abierto en el sentido que refuerzan las técnicas de encriptamiento y desencriptamiento que no son almacenados en secreto.

http://www.itcolima.edu.mx/profesores/tutoriales/sistemas_distribuidos_I/sd_u2_2.htm

5) Definición de código:

Publicado por

kimberly

en

10:28

0

comentarios

![]()

26 sept 2007

practica #15 partes de la tarjeta madre

Descripcion y funcionamiento de cada una de las partes

Bios:El sistema Básico de entrada/salida Basic Input-Output System (BIOS) es un código de interfaz que localiza y carga el sistema operativo en la RAM; es un software muy básico instalado en la placa base que permite que ésta cumpla su cometidohttp://es.wikipedia.org/wiki/BIOS2

Chipset: El "chipset" es el conjunto (set) de chips que se encargan de controlar determinadas funciones del ordenador, como la forma en que interacciona el microprocesador con la memoria o la caché, o el control de los puertos y slots ISA, PCI, AGP, USB...http://www.conozcasuhardware.com/quees/chipset.htm

3)Ranura de expancion: -PCI: Consiste en un bus de ordenador estándar para conectar dispositivos periféricos directamente a su placa base.http://es.wikipedia.org/wiki/Peripheral_Component_Interconnect

-ISA: Es una arquitectura de bus creada por IBM en 1980 en Boca Raton, Florida para ser empleado en los IB PCs.http://es.wikipedia.org/wiki/Bus_ISA

-AGP: Es un puerto desarrollado por Intel en 1996 como solución a los cuellos de botella que se producían en las tarjetas gráficas que usaban el bus PCIhttp://es.wikipedia.org/wiki/Accelerated_Graphics_Port

-CNR: Es una ranura de expansión en la placa madre para dispositivos de comunicaciones como modems, tarjetas Lan o USB.http://es.wikipedia.org/wiki/Ranura_CNR

4) Ranura AMR: Es una ranura de expansión en la placa madre para dispositivos de audio o modems lanzada en 1998 y presente en placas de Intel Pentium III, Intel Pentium IV y AMD Athlon.http://es.wikipedia.org/wiki/Ranura_AMR

5) Conectar:-SATA(ATA): Es una interfaz para transferencia de datos entre la placa base y algunos dispositivos de almacenamiento como puede ser el disco duro.

-PATA: Controla los dispositivos de almacenamiento masivo de datos, como los discos duros y ATAPI (Advanced Technology Attachment Packet Interface) y además añade dispositivos como las unidades CD-ROM.http://es.wikipedia.org/wiki/Bus_ISA6

Zocalo para microprocesadores: Es el lugar donde se inserta el "cerebro" del ordenador. Durante más de 10 años consistió en un rectángulo o cuadrado donde el "micro", una pastilla de plástico negro con patitas, se introducía con mayor o menor facilidad; la aparición de los Pentium II cambió un poco este panorama, introduciendo los conectores en forma de ranura (slot).Veamos en detalle los tipos más comunes de zócalo, o socket, como dicen los anglosajones.

PGA: Son el modelo clásico, usado en el 386 y muchos 486; consiste en un cuadrado de conectores en forma de agujero donde se insertan las patitas del chip por pura presión. Según el chip, tiene más o menos agujeritos.

ZIF: Zero Insertion Force (socket), es decir, zócalo de fuerza de inserción nula. El gran avance que relajó la vida de los manazas aficionados a la ampliación de ordenadores. Eléctricamente es como un PGA, aunque gracias a un sistema mecánico permite introducir el micro sin necesidad de fuerza alguna, con lo que el peligro de cargarnos el chip por romperle una patita desaparece.http://www.conozcasuhardware.com/quees/placab2.htm

7) Conectores de discos:Todos los discos duros tienen unos pequeños jumpers en donde están las conexiones. Esto es para “decirle” a la máquina que es el IDE principal (los lectores ópticos como CD-ROM, DVD, grabadoras también se conectan por medio de las conexiones IDE y en una sola conexión pueden conectarse 2 dispositivos).Cada disco duro tiene un diagrama en la etiqueta para saber cómo configurarlo, pero al ser nuestro disco duro principal lo configuraremos como “master”.

8) Ranuras para RAM:DIMM son las siglas de «Dual In-line Memory Module» hupeloy que podemos traducir como Módulo de Memoria de Doble línea. Las memorias DIMM comenzaron a reemplazar a las ra SIMMs como el tipo predominante de memoria cuando los microprocesadores Intel Pentium dominaron el mercado.SIMM (siglas de Single In-line Memory Module),un tipo de encapsulado consistente en una pequeña placa de circuito impreso que almacena chips de memoria, y que se inserta en un zócalo SIMM en la placa madre o en la placa de memoria. Los SIMMs eran más fáciles de instalar que los más antiguos chips de memoria individuales, y a diferencia de ellos son medidos en bytes en lugar de bits.Los módulos RIMM RDRAM cuentan con 184 pins y debido a sus altas frecuencias de trabajo requieren de difusores de calor consistentes en una placa metálica que recubre los chips del módulo. Se basan en un bus de datos de 16 bits y están disponibles en velocidades de 300MHz (PC-600), 356 Mhz (PC-700), 400 Mhz (PC-800) y 533 Mhz (PC-1066) que por su pobre bus de 16 bits tenia un rendimiento 4 veces menor que la DDR. La RIMM de 533MHz tiene un rendimiento similar al de un módulo DDR133, a parte de que sus latencias son 10 veces peores que la DDR.http://sputnik.epsj23.net/~ppastor/MIDPC/4ranuraram.html

9) Puertas de E/S-seriales:El puerto serie usa conectores tipo D-9.Estos puertos hacen transferencia de datos en serie; o sea comunican la información de un bit en una línea. Este puertos son compatibles con dispositivos como módems externos y los mouse. La mayoría de los software utilizan el término COM (derivado de comunicaciones) seguido de un número para designar un puerto serie (por ejemplo, COM1 ó COM2).http://www.monografias.com/trabajos17/conectores/conectores.shtml

-Paralelas:Un puerto paralelo es una interfaz entre un ordenador y un periférico cuya principal característica es que los bits de datos viajan juntos enviando un byte completo o más a la vez. Es decir, se implementa un cable o una vía física para cada bit de datos formando un bus.El cable paralelo es el conector físico entre el puerto paralelo y el periférico. En un puerto paralelo habrá una serie de bits de control en vias aparte que irán en ambos sentidos por caminos distintos.En contraposición al puerto paralelo está el Puerto serie, que envía los datos bit a bit por el mismo hilo.http://es.wikipedia.org/wiki/Puerto_paralelo

USB: El Universal Serial Bus (bus universal en serie) fue creado en 1996 por siete empresas: IBM, Intel, Northern Telecom, Compaq, Microsoft, Digital Equipment Corporation y NEC.El estándar incluye la transmisión de energía eléctrica al dispositivo conectado. Algunos dispositivos requieren una potencia mínima, así que se pueden conectar varios sin necesitar fuentes de alimentación extra. La mayoría de los concentradores incluyen fuentes de alimentación que brindan energía a los dispositivos conectados a ellos, pero algunos dispositivos consumen tanta energía que necesitan su propia fuente de alimentación. Los concentradores con fuente de alimentación pueden proporcionarle corriente eléctrica a otros dispositivos sin quitarle corriente al resto de la conexión (dentro de ciertos límites).http://es.wikipedia.org/wiki/USBhttp://static.howstuffworks.com/gif/usb3.jpg

Publicado por

kimberly

en

10:57

1 comentarios

![]()

25 sept 2007

24 sept 2007

practica #13 POLIITICAS DE RESPALDO DE INFORMACION

Ser confiable: Minimizar las probabilidades de error. Muchos medios magnéticos como las cintas de respaldo, los disquetes, o discos duros tienen probabilidades de error o son particularmente sensibles a campos magnéticos, elementos todos que atentan contra la información que hemos respaldado allí.Otras veces la falta de con fiabilidad se genera al rehusar los medios magnéticos. Las cintas en particular tienen una vida útil concreta. Es común que se subes time este factor y se reutilicen mas allá de su vida útil, con resultados nefastos, particularmente porque vamos a descubrir su falta de con fiabilidad en el peor momento: cuando necesitamos RECUPERAR la información.

2 ) ¿Que es seguridad física?

La seguridad física es uno de los aspectos más olvidados a la hora del diseño de un sistema informático. Si bien algunos de los aspectos tratados a continuación se proveen, otros, como la detección de un atacante interno a la empresa que intenta a acceder físicamente a una sala de operaciones de la misma, no. http://www.segu-info.com.ar/fisica/seguridadfisica.htm

3) ¿Que es seguridad lógica?

La seguridad lógica se refiere a la seguridad en el uso de software y los sistemas, la protección de los datos, procesos y programas, así como la del acceso ordenado y autorizado de los usuarios a la información. La “seguridad lógica” involucra todas aquellas medidas establecidas por la administración -usuarios y administradores de recursos de tecnología de información- para minimizar los riesgos de seguridad asociados con sus operaciones cotidianas llevadas a cabo utilizando la tecnología de información. El Manual sobre Normas Técnicas de Control Interno Relativas a los Sistemas de Información Computado rizados emitido por la Controlaría General de la República, establece en la norma Nº 305-03 sobre seguridad lógica, que el acceso a los archivos de datos y programas sólo se permitirá al personal autorizado.http://es.wikipedia.org/wiki/Seguridad_lógica

4) ¿Cuales son los diferentes tipos de copias que condicionan el volumen de información?

-Copiar sólo los datos, poco recomendable, ya que en caso de incidencia, será preciso recuperar el entorno que proporcionan los programas para acceder a los mismos, influye negativamente en el plazo de recuperación del sistema.-Copia completa, recomendable, si el soporte, tiempo de copia y frecuencia lo permiten, incluye una copia de datos y programas, restaurando el sistema al momento anterior a la copia.-Copia incremental, solamente se almacenan las modificaciones realizadas desde la última copia de seguridad, con lo que es necesario mantener la copia original sobre la que restaurar el resto de copias. Utilizan un mínimo espacio de almacenamiento y minimizan el tipo de desarrollo, a costa de una recuperación más complicada.*Copia diferencial, como la incremental, pero en vez de solamente modificaciones, se almacenan los ficheros completos que han sido modificados. También necesita la copia original.

5)¿Cuales son las medidas de seguridad que utilizan para garantisar una buena recuperación de datos?

6)¿Mencione 5 software comerciales que utilizan para respaldar información?

Software de respaldo y respaldo "On Line" Algunos software y servicios que nos ayudan a mantener un orden en nuestros respaldos, los cuales podemos clasificarlos en:*Software de respaldo tradicional: Con estos productos, podemos elegir los archivos o carpetas a guardar, seleccionar un dispositivo de almacenamiento, y ejecutar el respaldo sin ayuda.*Software de respaldo de fondo: Ideal para los usuarios que no tienen una "disciplina" en respaldar su información. Estos programas hacen una copia de los archivos en forma automática, "sin molestar".Los servicios de respaldo en Internet tienen muchas ventajas: guardan la información fuera del lugar de trabajo y evitan tener que intercambiar medios.* Software de respaldo tradicional: Backup Exec Desktop 4.5 Veritas Software ofrece soporte para una gran variedad de dispositivos de almacenamiento, que incluyen cintas y discos duros.Lleva a cabo respaldos que son incrementales o diferenciales. Backup NOW! Desktop Edition 2.2 New Tech Infosystems<> Ofrece soporte únicamente para unidades CD-R y CD-RW.NovaBackup 6.6 Workstation Edition (NovaStor CorpApropiado tanto para una pequeña red empresarial como para un solo sistema.* Software de respaldo de fondo: AutoSave 1.0 VCommunications Inc. Respalda automáticamente los archivos. QuickSync 3 Iomega Corp. Al igual que el SW anterior, se ejecuta de fondo, copiando automáticamente los archivos nuevos o modificados de carpetas específicas en el dispositivo de almacenamiento de destino, que puede ser un disco duro o un medio desmontable. Los Zip Drives de Iomega tienen soporte adecuado, no así las unidades CD-R o CD RWhttp://www.monografias.com/trabajos14/respaldoinfo/respaldoinfo.shtml

Publicado por

kimberly

en

10:45

1 comentarios

![]()

23 sept 2007

practica#12 investigacion en equipo

1)¿QUE RESPALDO UTILIZAN?

Cinta

2)¿CADA CUANTO TIEMPO SE REALIZA EL RESPALDO DE INFORMACION?

Todos los dias menos domingos

3)¿QUE MEDIOS DE RESPALDOS UTILIZAN?

Cinta magnetica

4)¿QUE TIPOSE ARCHIVOS SON LOS QUE SE UTILIZAN?

Maicrosof y base de datos

5)¿ESTAN CONECTADOS EN UN TIPO DE RED?

Si

6)QUE TIPO DE RED UTILIZAN?

Estrella

7)¿QUE TIPO DE RED(LAN,MAN,WAN)?

lan y man

8)¿NUMERO DE NODOS QUE MANEJA LA RED?

200 Aproximadamente9)CAPACIDAD DEL DISCO DURO:

160 Gigas

10)MEMORIA RAM:

1 GB

11)MH DEL PROCESADOR:

3 Gigas

INTEGRANTES DEL EQUIPO:

AGUILAR GUTIERREZ LUZ ISELA

ALAMEA MOROYOQUI LIZBETH EUGENIA

ARELLANO ARELLANO ALMA

FABIAN SERRANO MARIA GUADALUPE

JARAMILLO AGUILAR KIMBERLEY

VARGAS RAMOS SELENE JOANA

*VILLALVAZO HERNANDEZ MERCEDES

Publicado por

kimberly

en

12:53

2

comentarios

![]()

19 sept 2007

practica#11 RESPALDO DE INFORMACION.

1) Definición: Es la copia total o parcial de información importante del disco duro, CDs, bases de datos u otro medio de almacenamiento. Esta copia de respaldo debe ser guardada en algún otro sistema de almacenamiento masivo, como ser discos duros, CDs, DVDs o cintas magnéticas (DDS, Travan, AIT,

2) tipos de respaldo de información:

a) Backup: Estos respaldos son sólo duplicados de archivos que se guardan en "Tape Drives" de alta capacidad (30-40 GB aprox.) Los archivos que son respaldados pueden variar desde archivos del sistema operativo, bases de datos, hasta archivos de un usuario común. Existen varios tipos de Software que automatizan la ejecución de estos respaldos, pero el funcionamiento básico de estos paquetes depende del denominado archive bit.

b) GFS (grand father son): Esta secuencia de respaldo es una de las más utilizadas y consiste en Respaldos Completos cada semana y Respaldos de Incremento o Diferenciales cada día de la semana

c) Duplicado de Información en Línea (RAID): RAID ("Redunda Arra of Inexpensive Disks") en términos sencillos es: un conjunto de 2 o más "Discos Duros" que operan como grupo y logran ofrecer una forma más avanzada de respaldo ya que: Es posible mantener copias en línea ("Redundancy"). Agiliza las operaciones del Sistema (sobre todo en bases de datos).El sistema es capaz de recuperar información sin intervención de un Administrador.

d) full: Guarda todos los archivos que sean especificados al tiempo de ejecutarse el respaldo. El archive bit es eliminado de todos los archivos (o bloques), indicando que todos los archivos ya han sido respaldados.

Respaldo de Incremento ("Incremental"): Cuando se lleva acabo un Respaldo de Incremento, sólo aquellos archivos que tengan el archive bit serán respaldados; estos archivos (o bloques) son los que han sido modificados después de un Respaldo Completo. Además cada Respaldo de Incremento que se lleve acabo también eliminará el archive bit de estos archivos (o bloques) respaldados.

Respaldo Diferencial ("Differential"): Este respaldo es muy similar al "Respaldo de Incremento", la diferencia estriba en que el archive bit permanece intacto.

e) raid: RAID-0: En esta configuración cada archivo es dividido ("Striped") y sus fracciones son colocadas en diferentes discos. Este tipo de implementación sólo agiliza el proceso de lectura de archivos, pero en ningún momento proporciona algún tipo de respaldo ("redundancy").

RAID-1: En orden ascendente, este es el primer tipo de RAID que otorga cierto nivel de respaldo; cada vez que se vaya a guardar un archivo en el sistema éste se copiara integro a DOS discos (en línea), es por esto que RAID-1 también es llamado "Mirroring".Además de proporcionar un respaldo en caliente ("hot") en dado caso de fallar algún disco del grupo, RAID-1 también agiliza la lectura de archivos (si se encuentran ocupadas las cabezas de un disco "I/O") ya que otro archivo puede ser leído del otro disco y no requiere esperar a finalizar el "I/O" del primer disco.

RAID-3: Esta configuración al igual que RAID-0 divide la información de todos los archivos ("Striping") en varios discos, pero ofrece un nivel de respaldo que RAID-0 no ofrece. En RAID-0 si falla un disco del grupo, la Información no puede ser recuperada fácilmente, ya que cada disco del grupo contiene una fracción del archivo, sin embargo RAID-3 opera con un disco llamado "de paridad" ("parity disk").Este "disco de paridad" guarda fracciones de los archivos necesarias para recuperar toda su Información, con esto, es posible reproducir el archivo que se perdió a partir de esta información de paridad.

RAID-5: El problema que presenta RAID-3 es que el "disco de paridad" es un punto critico en el sistema; que ocurre si falla el disco de paridad ? Para resolver este problema RAID-5, no solo distribuye todos los archivos en un grupo de discos ("Striping"), sino también la información de paridad es guardada en todos los discos del sistema ("Striping"). Este configuración RAID suele ser usada en sistemas que requieren un "alto nivel" de disponibilidad, inclusive con el uso de "Hot-Swappable Drives" es posible sustituir y recuperar la Información de un disco dañado, con mínima intervención del Administrador y sin la necesidad de configurar o dar "reboot" al sistema.

http://www.osmosislatina.com/soporte/respaldos.htm

3,4)Nombre de dispositivo,tipo, y características.

Un micro chip es una pastilla muy delgada donde se encuentran miles o millones de dispositivos electrónicos interconectados, principalmente diodos y transistores, y también componentes pasivos como resistencia o capacitores.

Es una memoria de semiconductor, en la que se puede tanto leer como escribir información. Es una memoria volátil, es decir, pierde su contenido al desconectarse de la electricidad.

el disco duro almacena permanentemente la información que le metemos, hasta que es borrado. Generalmente, lo primero que se graba en un disco duro es el sistema operativo que vamos a usar en nuestro ordenador.

A simple vista es una pieza cuadrada de plástico, en cuyo interior se encuentra el disco propiamente disco. Es un disco circular flexible y magnético, bastante frágil.

Se trata de un disco compacto (no flexible como los disquetes) óptico utilizado para almacenar información no volátil, es decir, la información introducida en un CD en principio no se puede borrar.

Las ventajas de los DVD eran claras, a más capacidad, mejor calidad se puede almacenar.

Son pequeños dispositivos del tamaño de un mechero que actúan prácticamente igual que un disquete, pero con una capacidad mucho mayor, que actualmente van desde los 64 mb a varios gigabytes.

Ya que a pesar de su alta fiabilidad y su relativa velocidad de trabajo, la capacidad de este medio es muy limitada.

Cinta magnética utilizada para grabación de sonido y reproducción.

Posee la capacidad del CD-R con la diferencia que estos discos son regrabables lo que les da una gran ventaja.

Los respaldos o copias de seguridad de archivos (back ups) son necesarios, ya que ciertos imprevistos pueden ocurrir en nuestra computadora con consecuencias que pueden ser tan graves como la eliminación definitiva de archivos importantes. Entre estos imprevistos se encuentran:* Ataques de virus* Corrupción de archivos* Eliminación accidental de archivos por parte del usuario* Formateo accidental del disco duro* Fallas totales o parciales del disco duro, como por ejemplo errores en la superficie del mismo* Entre otros.

Publicado por

kimberly

en

11:11

2

comentarios

![]()